Cez Google Play bolo sofistikovaným spôsobom šírených niekoľko škodlivých aplikácií

Hackeri šírili najmenej 8 škodlivých aplikácií cez Google Play po dlhú dobu

Kaspersky prichádza so správami, ktoré určite nepotešia žiadneho používateľa Android smartfónu. Podľa ich najnovšieho reportu bolo prostredníctvom obchodu Google Play šírených viacero aplikácií so spätnými dvierkami. Aplikácie sa inštalovali do smartfónu bez toho, aby žiadali extra povolenia, to sa však neskôr zmenilo. Jednou z posledných aplikácií tohto typu je napríklad Browsers Turbo – Scanner and Cleaner.

Kaspersky konkrétne upozorňuje na inštalačné názvy aplikácií nižšie.

- com.zimice.browserturbo

- com.physlane.opengl

- com.unianin.adsskipper

- com.codedexon.prayerbook

- com.luxury.BeerAddress

- com.luxury.BiFinBall

- com.zonjob.browsercleaner

- com.linevialab.ffont

Portál arstechnica.com, ktorý poukazuje na report spoločnosti Kaspersky píše, že aplikácie časom poskytli ich autorom backdoor, za pomoci ktorého boli schopné zhromažďované údaje o infikovaných telefónoch vrátane citlivých údajov (napr. denník hovorov, kontakty, textové správy a podobne) a vo viacerých prípadoch boli dokonca schopné inštalovať dodatočný software.

„Funkčnosť všetkých vzoriek bola podobná – hlavným účelom spywaru bolo zhromažďovanie informácií. Aj keď základná funkčnosť nebola príliš široká a zahŕňala geolokáciu, protokoly hovorov, prístup ku kontaktom a prístup k SMS, aplikácie mohli zhromaždiť aj zoznam nainštalovaných aplikácií, ako aj informácie o zariadeniach, ako napríklad model a verzia OS. Útočníci okrem toho dokázali sťahovať a spúšťať rôzny škodlivý software, ktorý mohli následne prispôsobovať, aby bol vhodný pre konkrétne prostredie zariadenia, ako je napríklad verzia systému Android a nainštalovaných aplikácií. Týmto spôsobom sa útočníci mohli vyhnúť preťaženiu aplikácie zbytočnými funkciami a zároveň zhromaždiť potrebné informácie.“ píše spoločnosť vo svojej tlačovej správe.

Najťažšie je sa tam „dostať“

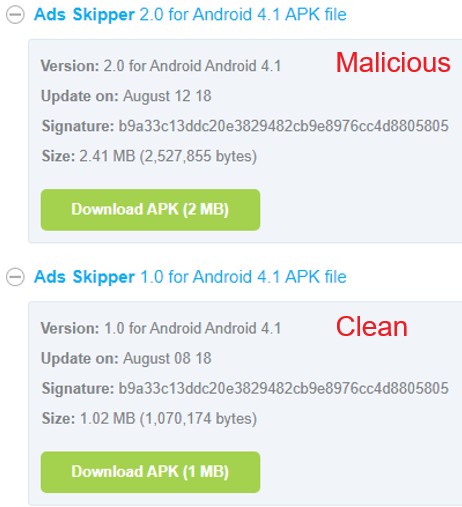

Hackeri pritom využívali sofistikované spôsoby na to, aby obchádzali ochranné mechanizmy obchodu Google Play a ďalších obchodov s aplikáciami (napr. Apkpure). Jednou z nich bolo napríklad odoslať do procesu schvaľovania „nezhubnú“ aplikáciu a následne po jej schválení boli do nej pridané zadné vrátka.

Ďalšou metódou bolo napríklad vyžadovania mála nepodstatných povolení v procese inštalácie a neskôr pomocou skrytého kódu útočníci dynamicky požadovali dodatočné povolenia.

Neprehliadnite

„Našou hlavnou teóriou o dôvodoch všetkých týchto manévrov je, že útočníci sa snažia používať rôzne techniky na dosiahnutie svojho kľúčového cieľa, aby obišli oficiálne filtre obchodu Google,“ napísali Alexey Firsh a Lev Pikman, výskumníci spoločnosti Kaspersky Lab. „A dosiahli to, pretože prešli filtrami spoločnosti Google a boli nahrané do Obchodu Google Play v roku 2019.“

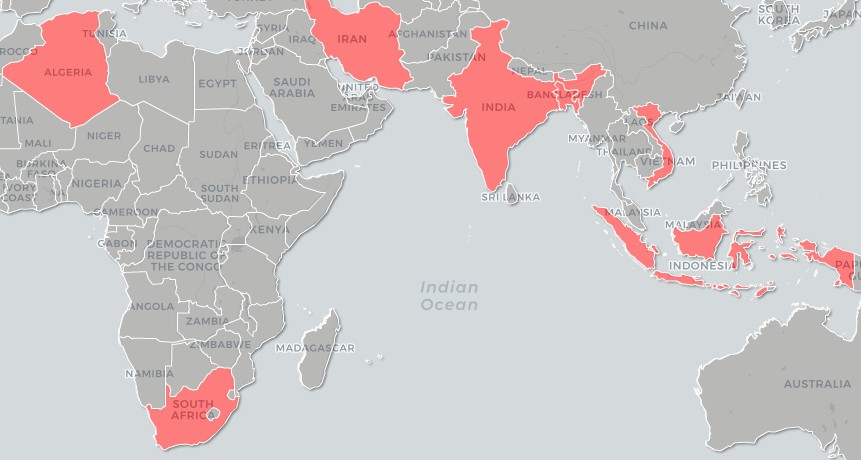

Kaspersky sa na základe podobnosti kódu domnieva, že za aplikáciami stojí skupina PhantomLance. Druhým dychom môžeme aspoň dodať, že náš región sa týmto útokom relatívne úspešne vyhol. Hackeri sa sústredili primárne na regióny nižšie.

Komentáre