Joker opäť lomcuje Androidom. Tentokrát je o niečo sofistikovanejší, ako tomu bolo v minulosti

Malware Joker, s ktorým sme sa stretli prvýkrát v priebehu minulého roka je späť

Malware Joker je vo svete technologickej komunity vcelku populárnym. Dôvodom je, že prvýkrát sme sa s ním mohli stretnúť ešte v priebehu minulého roka, kedy narobil nemalé škody. Najnovšie na tento škodlivý kód poukazujú analytici z research.checkpoint.com, ktorí hovoria, že je späť.

Silnejší a sofistikovanejší

„Bezpečnostní analytici spoločnosti Check Point nedávno objavili v službe Google Play novú variantu spywaru Joker Dropper a Premium Dialer. Skrytím v zdanlivo legitímnych aplikáciách sme zistili, že táto aktualizovaná verzia aplikácie Joker dokázala stiahnuť ďalší malware do zariadenia, ktorý prihlásil používateľa na prémiové služby bez ich vedomia alebo súhlasu.“ píše sa v publikovanej správe spoločnosťou Chceckpoint.

Ako už z popisu vyššie plynie, tak malware robí to, že používateľov prihlasuje k rôznym prémiovým službám bez toho, aby o tom používateľ vedel. Nebezpečné na ňom je, že sa mu opäť podarilo prekonať ochranné mechanizmy obchodu Google Play, vďaka čomu je prítomný vo viacerých aplikáciách, či hrách.

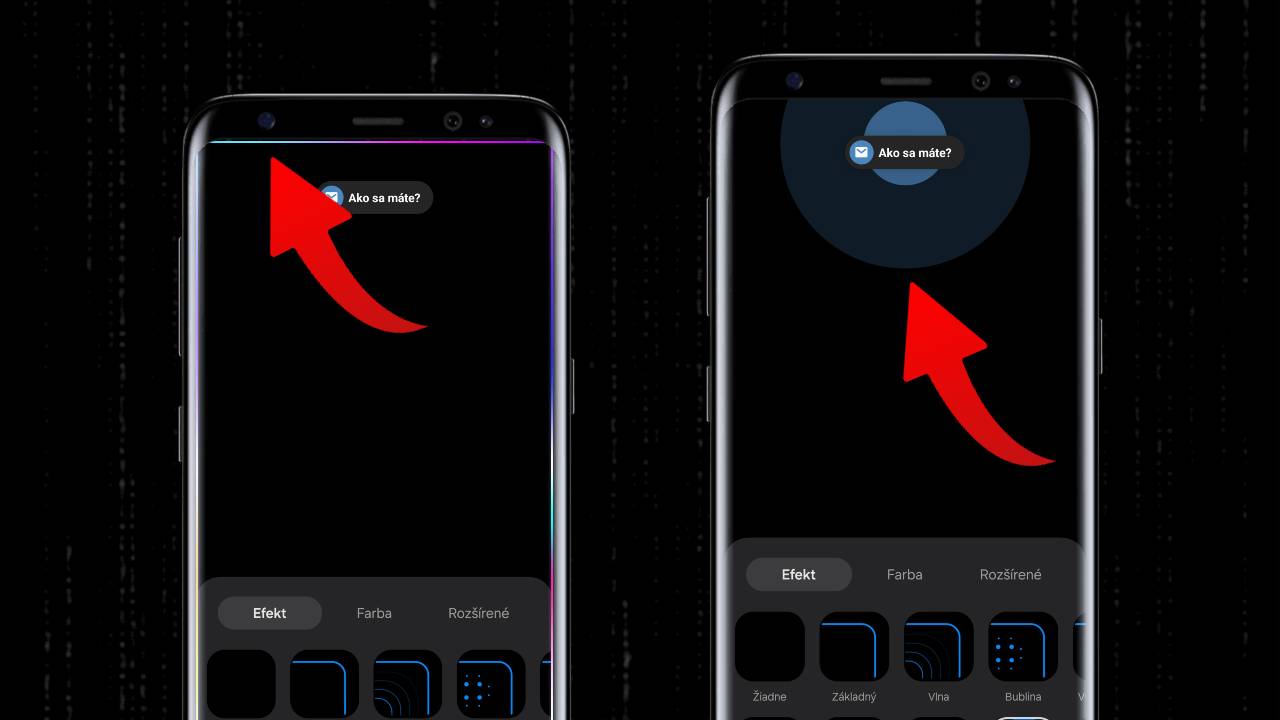

Malware na to, aby prešiel cez ochranné mechanizmy, využíva relatívne starú konvenčnú techniku známu z počítačových hrozieb. Joker na to využíva dve základné zložky. Prvou je služba Listening Notifier, ktorá je súčasťou podvodnej aplikácie, a druhá je dynamický súbor dex, ktorý sa načítava z externého servera, prostredníctvom ktorého sa vykonáva registrácia používateľa vrátane prihlasovania sa k prémiovým službám.

Potenciálnym útočníkom sa prostredníctvom techniky vyššie tak darí vyhýbať sa úspešne kontrolným mechanizmom. Dôvodom je, že aplikácia nahraná do obchodu je z pohľadu kontrolných mechanizmov „čistou“, hoci neskôr sa správa ako škodlivý kód. Analytici ďalej dodávajú, že tento malware našli prítomný vo vnútri aplikácií ako reťazce kódované Base64, pripravené na dekódovanie a načítanie.

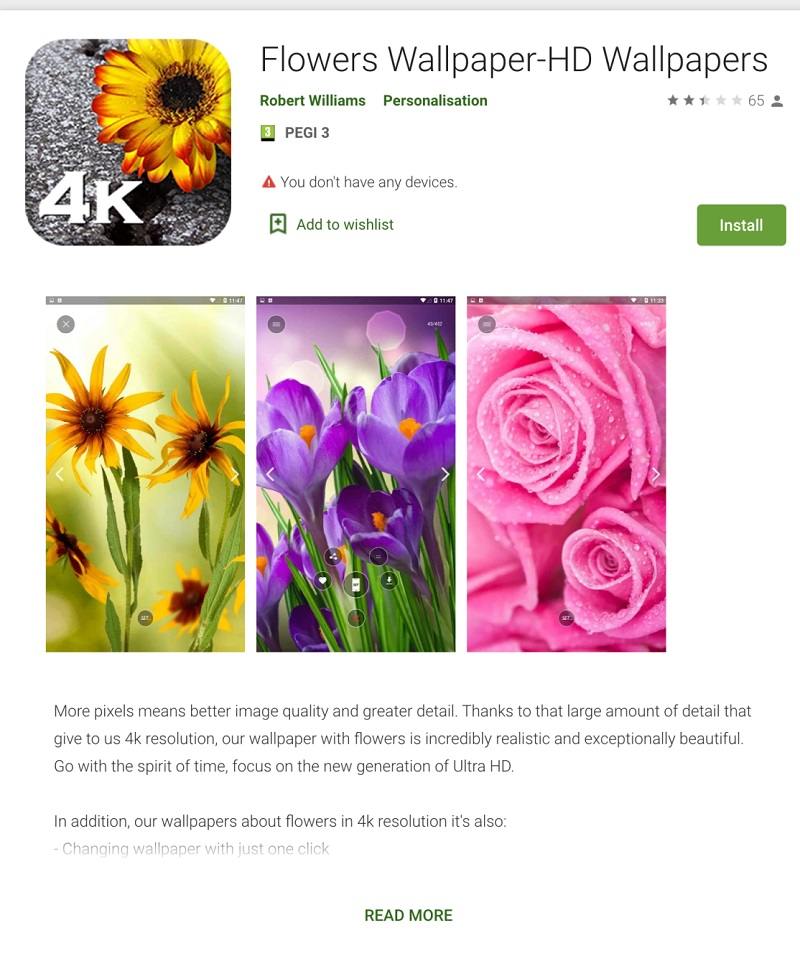

Analytikom sa podarilo identifikovať celkovo 11 škodlivých aplikácií, ktorých zoznam nájdete nižšie.

Neprehliadnite

| sha256 | Názov inštalačného súboru |

| db43287d1a5ed249c4376ff6eb4a5ae65c63ceade7100229555aebf4a13cebf7 | com.imagecompress.android |

| d54dd3ccfc4f0ed5fa6f3449f8ddc37a5eff2a176590e627f9be92933da32926 | com.contact.withme.texts |

| 5ada05f5c6bbabb5474338084565893afa624e0115f494e1c91f48111cbe99f3 | com.hmvoice.friendsms |

| 2a12084a4195239e67e783888003a6433631359498a6b08941d695c65c05ecc4 | com.relax.relaxation.androidsms |

| 96f269fa0d70fdb338f0f6cabf9748f6182b44eb1342c7dca2d4de85472bf789 | com.cheery.message.sendsms |

| 0d9a5dc012078ef41ae9112554cefbc4d88133f1e40a4c4d52decf41b54fc830 | com.cheery.message.sendsms |

| 2dba603773fee05232a9d21cbf6690c97172496f3bde2b456d687d920b160404 | com.peason.lovinglovemessage |

| 46a5fb5d44e126bc9758a57e9c80e013cac31b3b57d98eae66e898a264251f47 | com.file.recovefiles |

| f6c37577afa37d085fb68fe365e1076363821d241fe48be1a27ae5edd2a35c4d | com.LPlocker.lockapps |

| 044514ed2aeb7c0f90e7a9daf60c1562dc21114f29276136036d878ce8f652ca | com.remindme.alram |

| f90acfa650db3e859a2862033ea1536e2d7a9ff5020b18b19f2b5dfd8dd323b3 | com.training.memorygame |

V súčasnosti sú už všetky aplikácie zo zoznamu vyššie z obchodu Google Play odstránenými. V každom prípade, treba si dávať pozor pri inštalácii nových aplikácií do svojho zariadenia. Ideálnym spôsobom je sťahovanie aplikácií od renomovaných vývojárov, čo však nie je vždy možné. A preto určite neprehliadajte sekciu s recenziami, pomocou ktorej používatelia častokrát hlásia problémové správanie sa aplikácie, resp. hry.

Komentáre